技术路线

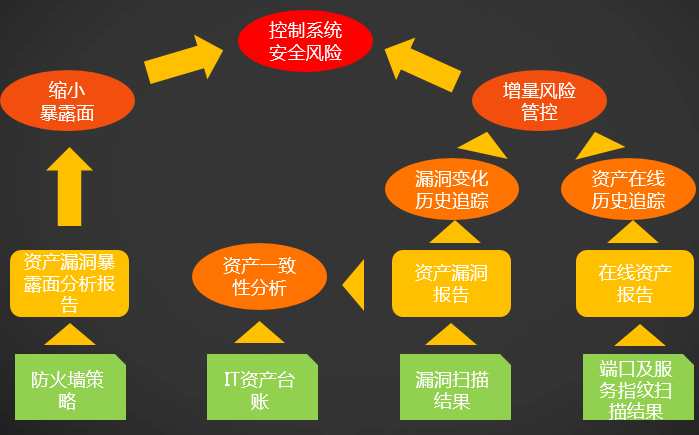

系统引入了安全漏洞的分级管理模型。通过两层过滤,操作人员可以快速锁定信息系统中最短的板。

1. 利用有限的信息安全运维资源,达到较好的安全防护效果。

2. 有效缓解了信息安全运行维护人力不足与信息安全要求不断提高的矛盾。

3. 信息安全增量风险管理与控制是信息安全运行与维护的重要组成部分。

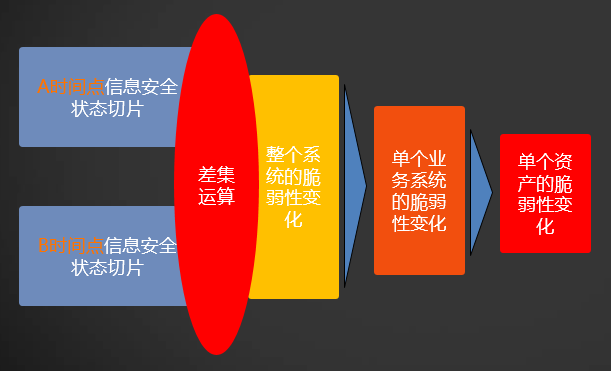

4. 系统可以对不同时间段的系统安全状态进行差分集操作,可以帮助运营商从单资产、单业务系统、全信息系统三个维度跟踪信息系统增量风险的变化,并协助信息员离子安全运营商分析增量风险的根本原因。

系统构成

1. 系统开发使用Python—Django框架,前台使用Bootstrap技术,后台数据库使用PostGreSQL,系统旁路部署。

2. 为了尽可能减小对在运设备的影响,各类数据通过离线方式上传。在线数据接口可结合具体需求进行二次开发。

3. 在后续的迭代版本中计划增加HTTP请求检测引擎。进而提升分析数据的准确性。

功能模块

指纹识别模块

1. 内置端口扫描和服务指纹检测引擎(选择性开启)。它可以根据设定的周期检测资产服务的指纹,并记录测试结果。

2. 根据检测和跟踪服务的结果,协助运行维护人员进行增量风险管理和控制。

3. 标记使用带有非默认端口的服务来帮助操作员进行端口欺骗分析。

防火墙策略解析模块

1. 可自动识别H3C、迪普等国内目前的主流的防火墙策略。

2. 结合服务指纹信息,自动标识数据库服务、中间件控制台服务、远程控制服务相关的防火墙策略,辅助运维人员进行安全策略优化。

3. 标识相互包含的防火墙策略,辅助安全策略优化。

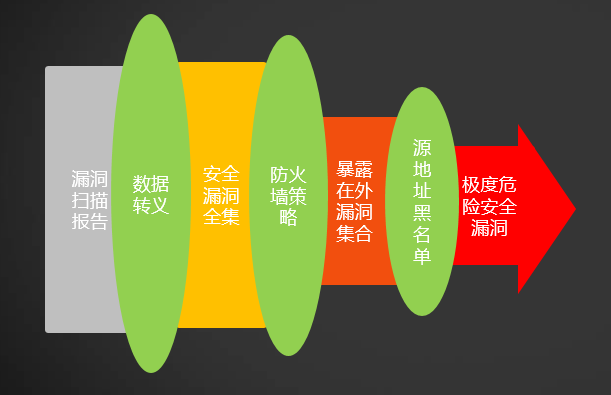

漏洞分析模块

1. 可实现与绿盟、启明星辰等主流漏洞扫描设备的扫描报告进行对接。

2. 追踪漏洞变化情况,辅助运维人员进行日常漏洞修复验证,提升运维效率。

3. 内置漏洞知识库(每月更新),标记在互联网上利用成熟工具或脚本的安全漏洞,提示运维人员重点关注。

暴露面分析模块

1. 基于防火墙策略及安全漏洞数据,对潜在攻击源进行自动化分析,列举公司信息系统安全漏洞“暴露面”,辅助运维人员进行防火墙策略优化及安全漏洞修复。

2. 追踪“暴露面”变化历史,辅助运维人员验证防火墙策略优化成效。

3. 支持源地址黑名单功能,运维人员可将历史攻击源IP加入黑名单。黑名单中的IP地址可访问到的安全漏洞将被重点标识。

增量风险管理模块

1. 基于漏洞扫描历史数据,采用权重加成算法,计算整个信息系统风险值的变化。辅助运维人员以风险值的变化增量为切入点,逐级挖掘导致风险值变化的根本原因,辅助运维人员快速锁定安全问题。

2. 支持单个资产、单个业务系统、整个信息系统,三个维度的数据挖掘与分析功能。

资产管理模块

1. 支持离线资产管理。

2. 支持与第三方资产管理系统的在线对接。

3. 基于指纹探测结果对资产台账信息进行自动化对比核查,辅助运维人员更新资产台账信息。

安全设计

1. 用户权限设计:超级管理员、信息安全运维管理员、审计管理员“分权”。超级管理员只能登录到管理后台,更改底层配置或启动和停止服务;信息安全操作和维护管理员只能上载数据和分析数据;审核管理员只能查看系统TEM审计数据。

2. 安全功能扩展:系统使用Django框架自带安全身份认证、防SQL注入、XSS、CSRF等扩展功能。

3. 数据自动备份:该系统具有数据库自动日常备份功能,可回滚到任意日期,有效防止数据丢失,并可长时间扩展存储。

4. 用户认证:认证信息加密存储,防止因帐号密码泄露导致泄密。

5. 系统的附加功能:日志模块有助于跟踪系统自身安全问题的根源。并行控制模块可以有效地提高系统的保密性和完整性,实现防拒绝和防篡改。

部署环境

硬件配置需求

CPU:4核

内存:16G

硬盘:500G

操作系统:Windows Server 2008 R2– 64位

平台:虚拟机或实体机均可

网络资源需求

一个信息内网(或信息外网)IP地址。

开通运维专机到此IP的相应管理端口和数据上传端口的防火墙权限。

0310-5107499

0310-5107499 招聘信息

招聘信息 客服电话

客服电话